2条回答

回复

白露降:

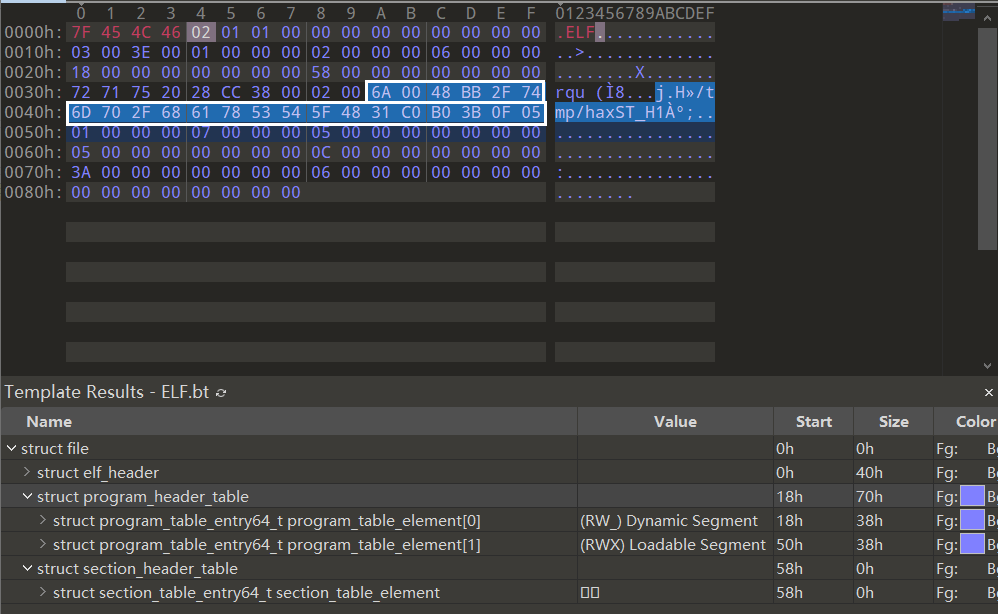

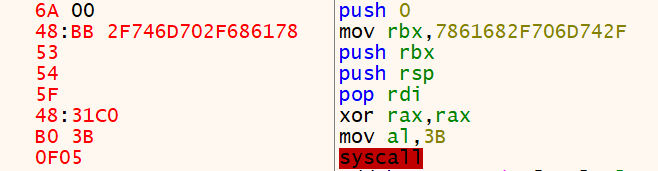

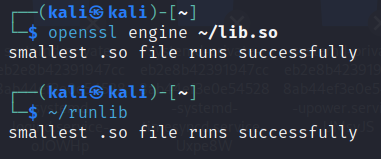

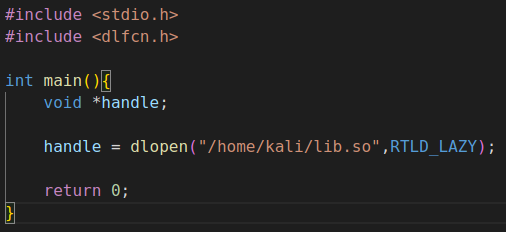

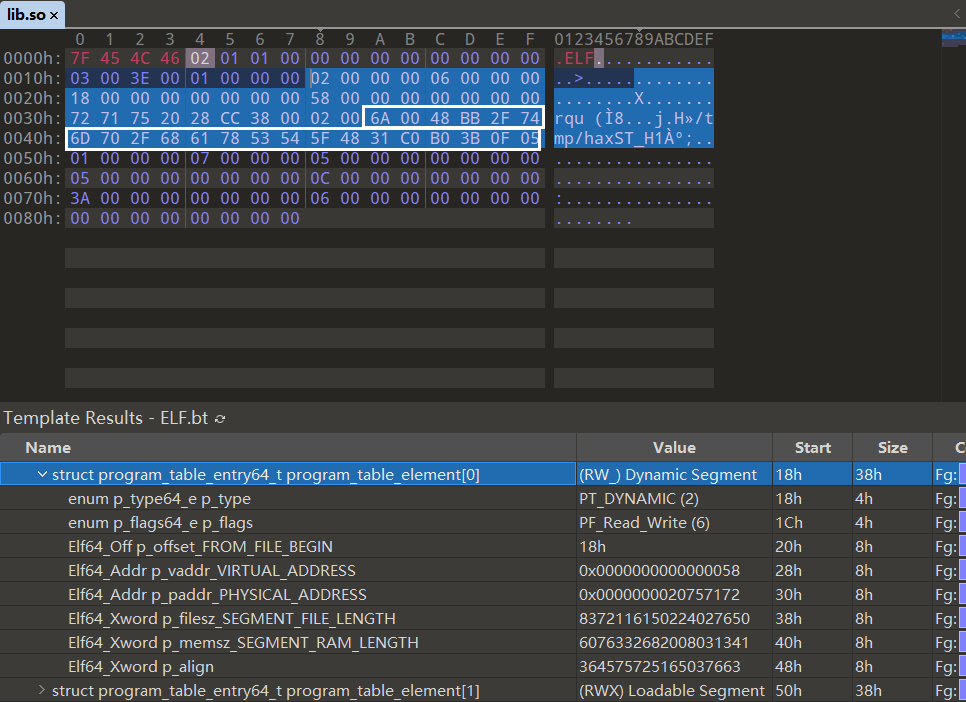

这个是echo指令直接写入空白文件的,没有经过编译,而且是畸形的elf文件。

回复

2022-12-31

回复

回答

采纳榜

21

10

10

4

2

2

2

2

1

1

1

1

1

1

1

1

1

1

1

1